Was bedeutet „robust“ bei Computern eigentlich? Dieser Leitfaden ist genau der Richtige, wenn Sie sich für den Einsatz industrieller, robuster Computer – sogenannter „Rugged“ Devices interessieren.

Aus der Perspektive des Benutzers ist Robustheit die Fähigkeit des Computers, unter den verschiedensten extremen Arbeitsbedingungen arbeiten zu können.

Die Maßgabe hierbei ist, dass die Computer diese Anforderungen über den gesamten Nutzungszeitraum des Gerätes überstehen. Je nach durchzuführender Arbeit kann Robustheit für jeden Benutzer etwas ganz anderes bedeuten. Zum Beispiel ist die Beanspruchung bezüglich Sturz- und Staubresistenz von mobilen Geräten im Lager recht hoch, da diese erfahrungsgemäß oft fallen gelassen werden und zudem viel Staub ausgesetzt sein können. Gleichzeitig ist es aber eher unwahrscheinlich, dass es extremen Temperaturen oder Regen ausgesetzt ist. Auf der anderen Seite wird ein Förster ein Gerät mit Schutz vor Wasser und einem breiten Temperaturspektrum benötigen, ist aber wahrscheinlich nicht allzu besorgt über Staub.

In diesem Leitfaden beleuchten wir die verschiedenen technischen Aspekte und gehen in die Details zu den einzelnen Normen sowie möglichen Stolperfallen bei der Kaufentscheidung ein. Der Artikel wird kontinuierlich aktualisiert.

Letzte Aktualisierung 16.06.2021

Inhaltsverzeichnis

Einsatzgebiete robuster Computer

Die digitale Transformation und der digitale Übergang in zahlreichen Industrien schreiten voran. Nicht alle Arbeiten finden in einem Büro statt. Tägliche Abläufe in vielen Unternehmen laufen unter nicht gerade idealen Bedingungen ab, insbesondere bei schmutzigen Jobs in rauen Branchen. Für die Beschäftigten im Bergbau, in der Öl- und Gasindustrie, im Baugewerbe oder sogar in der Landwirtschaft reichen Geräte in Verbraucherqualität einfach nicht aus. Die Einsatzfelder robuster Computer wie beispielsweise Laptops, Tablets oder Handhelds ist vielseitig. In diesem Abschnitt finden Sie einen kurzen Abriss über die Einsatzgebiete solcher Geräte in den verschiedenen Branchen und Industrien.

Robuste Computer im öffentlichen Dienst

Ob in Polizeibehörden, beim Ordnungsamt oder bei der Bundeswehr, robuste Computer haben im öffentlichen Dienst breitflächig Einzug gehalten.

- Polizei: Einsatzkräfte von Strafverfolgungsbehörden tragen die Verantwortung bei Ermittlungen am Tatort. Es müssen genaue Daten gewonnen werden, die im Falle eines Prozesses vor Gericht standhalten. Um dieses Maß an Genauigkeit bei der Bearbeitung eines Tatorts zu erreichen, benötigen Polizeibeamte leistungsfähige Werkzeuge, die menschliches Versagen auf ein Minimum reduzieren oder gar ausschließen, die Informationen schnell erfassen und alle benötigten Daten abrufen können. Neben den klassischen Kameras kommen hier auch vermehrt Tablets zum Einsatz, beispielsweise um erweiterte Metadaten wie den Standort zu erfassen.

Für eine optimale Untersuchung von Tat- und Unfallorten ist die schnelle Ankunft der ermittelnden Polizeibeamten unerlässlich. Robuste Tablets tragen zu diesem Aspekt bei, denn Dank integriertem GPS erfahren die Beamten, wie sie am schnellsten zum Ort eines Geschehens gelangen mit Verkehrsinformationen und Routenführung in Echtzeit. Die GPS-Ortung ermöglicht Beamten und Vorgesetzten zudem, den Standort aller diensthabenden Beamten zu sehen und festzustellen, ob sie zu Fuß oder in einem Fahrzeug unterwegs sind. Auch das Melden des genauen Standortes von Ereignissen wird erleichtert, was vor Gericht und während des Prozesses äußerst nützlich und wichtig sein kann.

Bei regulären Personenkontrollen sind digitale Geräte ebenfalls nicht mehr wegzudenken. Mit Hilfe von robusten Tablets oder Laptops werden vor Ort Datenbankabfragen in Echtzeit durchgeführt und ermöglichen so die sichere Identifizierung von kontrollierten Personen oder Fahrzeugen.

- Ordnungsamt: Wir kennen sie alle, die Damen und Herren des Ordnungsamtes Abteilung Parkraumüberwachung. Als Bürger sind sie oftmals nicht unsere Freunde, denn wenn sie auftauchen werden Rechnungen verteilt. Die rechtssichere Erfassung von Parkverstößen erfolgt inzwischen vermehrt über robuste Mobilcomputer im Smartphoneformat. Die kleinen handlichen Geräte verfügen in der Regel über eine Kamera zur Dokumentation des Verstoßes, über ein integriertes Ticketingsystem sowie einen angeschlossenen Mobildrucker über den das „Knöllchen“ ausgestellt wird.

- Militär: Das Militär setzt seit langem auf robuste mobile Geräte für den Einsatz in Auslandsmissionen wie zur Wartung des Fuhrparks in staubigen und feuchten Umgebungen auf der ganzen Welt. Zu den Vorteilen der robusten Tablets für die Flugzeugwartung gehört ihre Fähigkeit, Prozesse und Arbeitsabläufe unter den Besatzungsmitgliedern und auf administrativer Ebene zu rationalisieren.

Militäroperationen finden in allen möglichen Geländetypen mit unterschiedlicher Topographie statt. Schlechte Sicht beispielsweise bei Sonnenuntergang und dem Einsetzen der Nacht, ist eine häufige Herausforderung für Soldaten im Feld, deren Einsätze meist mehrere Tage und Nächte dauern. Die Verwendung eines militärtauglichen Tablets liefert bei solchen Missionen entscheidende Informationen über alles, was vor, hinter und in der unmittelbaren Umgebung der Soldaten geschieht. Auf eine Technik, die in allen Höhen, unter allen Bedingungen und unter voller Auslastung funktioniert, können sich die Kameraden verlassen. Sie haben die Möglichkeit auf genaue Informationen über ihre Umgebung und ihre Position im Verhältnis zu anderen Standorten zuzugreifen, selbst wenn sie diese selbst nicht sehen können.

Weitere Einsatzfelder sind auch mobile Kartierungsarbeiten sowie Steuerung von Drohnen und unbemannten Fahrzeugen. Diese und fast alle anderen Missionen erfordern hochzuverlässige, robuste mobile Geräte auf dem neuesten Stand der Technik, die optimale Konnektivität bieten.

Robuste Computer im medizinischen Bereich

Große Teile von Krankenhäusern werden zunehmend digitalisiert. Ziel dabei ist es, eine moderne medizinische Behandlung zu ermöglichen, indem die Interaktion zwischen Patienten, medizinischem Personal, der Einrichtung an sich und den Geräten verbessert wird.

Robuste Geräte werden hauptsächlich in drei Bereichen eingesetzt:

- Verwaltung von Verbrauchsmaterialien im Krankenhaus (oftmals unter Verwendung von RFID-Technologie und 2D Barcodes)

- Proben- und Blutmanagement mithilfe von RFID-Tags oder Barcodes

- Rückverfolgbarkeit von Medikamenten

Im Gegensatz zu gängigen Rugged Geräten müssen im medizinischen Bereich – je nach Verwendungszweck – zusätzliche Bestimmungen eingehalten werden. Produkte für den Medizinbereich sind in der Regel weiß und verfügen über eine antimikrobielle Oberfläche.

Robuste Computer für Notfall- und Rettungsdienste

Feuerwehren und Rettungsdienste sind und werden immer eine wesentliche Säule für den Schutz und die Sicherheit unserer Gesellschaft sein. Für die Menschen, die in diesen Berufen arbeiten, ist es Alltag und häufig auch eine Notwendigkeit, sich kopfüber in unbekannte Situationen zu begeben. Dank ihrer sorgfältigen Arbeit stellen sie sicher, dass sowohl öffentliche als auch private Bereiche sicher sind. Sie gehen oft ein gewisses persönliches Risiko ein und sind gleichzeitig für die Sicherheit unserer Gemeinschaft verantwortlich. Genau diese Abteilungen verdienen es, mit führender Technologie ausgestattet zu sein, die den Feuerwehrleuten und Rettungskräften ebenso effektiv hilft, wie sie unserer Gesellschaft helfen.

Von vorbeugenden Maßnahmen bis hin zu Kriseneinsätzen – robuste Tablets tragen dazu bei, die Effizienz der Einsatzkräfte zu verbessern und die Zeit zu verkürzen, die sie für ihre Arbeit benötigen. Gleichzeitig erhöht dies ihre Sicherheit, da sie den Einsatzort zügiger verlassen können.

Mit der Einführung von Computern in den Fahrzeugen waren Notfall- und Rettungsdienste endlich in der Lage, auf große Mengen an Informationen zuzugreifen und diese vor Ort einzugeben. Doch obwohl die Modelle im Laufe der Zeit erheblich aktualisiert wurden, hat ihre Technologie einen Stagnationspunkt erreicht. Anstelle herkömmlicher Laptops oder integrierter Fahrzeugcomputer findet man heutzutage immer mehr robuste Tablets im Einsatz.

Robuste Computer für den Versorgungssektor

Außendienstmitarbeiter benötigen Werkzeuge, Software und robuste technische Geräte, die nicht nur die Anforderungen für ihre Arbeit, sondern auch für die rauen Umgebungen, in denen sie arbeiten, erfüllen. Robuste Tablets sind ideal für die Arbeiten in Versorgungsunternehmen, die Wartung von Stadtflottenfahrzeugen, die anfallenden Aufgaben in Parks und vieles mehr.

Staatliche, städtische, kommunale Dienste und andere öffentliche Arbeiten sowie Versorgungsunternehmen profitieren von robusten mobilen Geräten. Leistungsstarke Rechen- und Kommunikationsoptionen, schnelle Geschwindigkeiten, leicht ablesbare Bildschirme und verschiedenes Zubehör bieten ein optimales mobiles Nutzererlebnis. Außerdem ermöglichen sie einen einfachen und funktionellen Wechsel vom Büro zum Fahrzeug und zu den Standorten vor Ort.

Außendienstmitarbeiter können vor Ort auf alles zugreifen, was sie brauchen, um Daten zu sammeln, Berichte zu erstellen und so Projekte schnell und kostengünstig zu verwalten. Dies kann die Kosten und Verluste minimieren, die mit Fehlstarts, Versäumnissen bei der Überwachung, Kostenüberschreitungen, wiederholten Verzögerungen oder einem der vielen Hindernisse verbunden sind, die durch eine alternde Infrastruktur entstehen können. Sie können auch beim Aufbau moderner Städte helfen, indem sie „intelligente“ Funktionen, wie Licht- und/oder Luftsensoren vom ersten Tag an einbauen.

Mit einem robusten Tablet erhalten Sie mehrere Funktionalitäten auf einem Gerät. Anstatt dass Außendienstmitarbeiter gezwungen sind, eine separate Kamera, einen Barcode-Scanner, ein GPS-Gerät, ein Magnetstreifenlesegerät und einen Monitor mit sich zu führen, kann dies alles in einem Gerät vereint werden, das speziell für diese Bedürfnisse entwickelt wurde. Dies ist nicht nur in der Handhabung praktischer, sondern auch kosteneffizient.

Robuste Computer in Transport & Logistik

Der Sektor „Transport & Logistik“ hat robusten Computern in den letzten 30 Jahren den richtigen Schwung verliehen. Gerade mobile Geräte wie kompakte Handhelds, wie sie bei der Paketzustellung oder in der Intralogistik verwendet werden, sind heute nicht mehr aus Unternehmen wegzudenken.

Robuste Handhelds und Tablets für den Einsatz im Lager können die Handhabung von Paketen auf ein nächstes Level heben. Transport und Logistik stehen unter enormem Kostendruck, so dass eine Digitalisierung heute unausweichlich ist. Die Optimierung von Prozessen in den Gängen schafft intelligentere Arbeitsweisen, erhöht die Effizienz und steigert die Produktivität.

Arbeitsabläufe im Lager, bei der Paketabwicklung und bei der Auslieferung können mit robusten Geräten effizienter gestaltet werden. Dadurch wird mehr Zeit für Aufgaben mit hoher Priorität geschaffen. Mit den zahlreichen Funktionen für den Einsatz im Lager sparen robuste Computer Zeit ein. Integrierte Barcodescanner oder RFID-Scanner ermöglichen die blitzschnelle Erfassung von Daten. Darüber hinaus helfen sie dabei Papierkram zu reduzieren, Unfälle, Verletzungen oder Fehler zu verringern und die Gesamteffizienz der Lagerprozesse zu verbessern.

Neben mobilen Geräten gibt es stationäre Geräte für den Einsatz in Flurförderfahrzeugen. Diese werden Fahrzeugcomputer oder Staplerterminal genannt. Auch für industrielle Tablets gibt es in der Regel passende Halterungen für Fahrzeuge.

Robuste Computer in Industrie & Produktion

Seit Jahren geistert das Buzzword Industrie 4.0 durch die Länder und wird dabei so intensiv genutzt, dass es einem schon aus den Ohren herauskommt. Im digitalen Zeitalter sind Daten für ihren hohen Wert bei intelligenten Entscheidungen und für verbesserte Geschäftseinblicke bekannt. In der Fertigung dienen sie jedoch einem anderen Zweck.

Daten helfen dem Personal in der Fertigung, Ziele und Aufgaben zu verwalten, Details von Arbeitsaufträgen zu verstehen und kritische Bedingungen zu visualisieren, wie z. B. Maschinenkonfigurationen oder technische Spezifikationen.

Während große Unternehmen ihre Produktion oftmals bereits voll digitalisiert und in vielen Schritten auch automatisiert haben, fehlt in kleineren Betrieben nach wie vor dieser wichtige Schritt. Obwohl dieser Guide im Jahr 2021 geschrieben wurde, gibt es leider nach wie vor Unternehmen, die in der Produktion mit Stift und Papier arbeiten. Gerade in Branchen mit hohem Wettbewerbsdruck wird dies in Zukunft zu Problemen führen, wenn es darum geht die Produktion schneller, effizienter und kostengünstiger zu gestalten. Fertigungsunternehmen stehen vor besonderen Herausforderungen, wenn es um Effizienz, Arbeitsprozesse, Produktivität, Bestandsmanagement, Verschwendung und Kostenüberschreitungen geht.

In einem Lager oder einer Fabrikhalle sehen Sie große Maschinen, Hochtechnologie und fast niemanden, der an einem Schreibtisch sitzt. Neben robusten Tablets, Handhelds und Panel PCs sind auch Wearable Lösungen oder aber auch gänzlich automatisierte Anlagen in Industrie und Produktion zu finden. Alleine der letzte Punkt könnte ein ganzes Buch füllen, weshalb wir uns hier auf die Bediengeräte der Anwender beschränken wollen. Robuste Geräte für Fertigungsbetriebe und -anlagen können dabei helfen, Arbeitsabläufe zu optimieren und viele Probleme zu lösen – dank wichtiger Funktionen, die den Grundstein für eine Produktion auf hohem Niveau legen. Sie sind ideal für Unternehmen, deren Fokus auf der Reduzierung von Verschwendung, der Verbesserung von Effizienz und des gesamten Geschäftsmodells liegt.

Robuste Computer im Bausektor

Werden Flächenberechnungen, Materialbedarf und Aufmaße per Hand erfasst, müssen sie abends nach dem Bautag noch in den PC eingegeben werden – das ergibt zwei Arbeitsschritte, obwohl eigentlich nur einer nötig wäre. Dabei wäre es viel praktischer, die erfassten Daten gleich digital zu speichern. Dies spart einen Arbeitsschritt und natürlich auch Arbeitszeit

Werden auf einer Baustelle wichtige Daten ausschließlich handschriftlich erfasst, kann es leicht zu Ungenauigkeiten oder sogar Datenverlusten kommen. Fehler durch unleserliche Handschrift und verlorene Notizen gehören mit dem Einsatz von Tablets und Notebooks, die sofortige Datenerfassung vor Ort in der entsprechenden Software ermöglichen, der Vergangenheit an.

Ein weiterer Vorteil ist, dass die Digitalisierung von Arbeitsabläufen immer eine schnellere Datenübertragung und damit eine sofortige Weiterverarbeitung ermöglicht. Die Daten von der Baustelle stehen in Echtzeit zur Verfügung und werden sofort an die entsprechenden Empfänger übermittelt. Diese können schnell reagieren und z. B. das benötigte Material umgehend bestellen.

Keine Baustelle kommt heute ohne moderne Messgeräte aus. Für die Datenerfassung dieser Geräte sind Laptops und Notebooks unverzichtbar – mit Hilfe von zuverlässigen Tablets und Notebooks können Messwerte und Daten direkt in digitaler Form gespeichert und zur Verfügung gestellt werden.

Planung und Dokumentation können auf der Baustelle im Handumdrehen mit Tablets erledigt werden. Bei der Anlieferung von neuem Material können diese beispielsweise Barcodes direkt auf der Baustelle einscannen und das angelieferte Material durch eine spezielle Software automatisch verwalten.

Robuste Computer in der Unterhaltungsindustrie & Gastronomie

Ob im Kino, in Restaurants, Theater oder Casino – der Einsatz von robusten Tablets und Handhelds verbessert das Kundenerlebnis und bietet eine weitere Vielzahl von Vorteilen.

Mit robusten POS Geräten kann das Personal schnell die Bestellungen der Kunden aufnehmen, die sofort an die Küche weitergeleitet werden. Ist das Essen abholbereit, erhält das Personal eine Nachricht. Auch der Einsatz von Geräten direkt am Sitzplatz durch den Gast, z.B. in Imbissen und Kantinen, ist denkbar. Sobald ein Kunde es sich auf seinem Platz bequem gemacht hat, kann er per Knopfdruck Getränke und Speisen bestellen. Die Kunden können in aller Ruhe die Speisekarte durchgehen, sich entscheiden und das Schlange stehen an der Theke entfällt.

Die Verwendung robuster Geräte ist hier besonders sinnvoll, da sie wasserfest und sturzfest sind und dem versehentlichen Fallenlassen durch Gäste oder Personal standhalten kann. Außerdem können diese schnell und einfach gereinigt sowie desinfiziert werden.

Robuste Computer in anderen Branchen

Doch auch darüber hinaus gibt es weite Einsatzszenarien für robuste und industrielle IT. So werden robuste Notebooks bei Journalisten eingesetzt, die bei Wind und Wetter Reportagen realisieren und ihr Videomaterial bereits unterwegs schneiden müssen. Sie haben nicht nur besondere Ansprüche an Stabilität und Akkulaufzeit, sondern benötigen in der Regel auch eine dedizierte Grafikkarte. Weitere Einsatzgebiete sind Land- und Forstwirtschaft, Vermessungstechnik, Gastronomie, Einzelhandel, Sicherheitsdienste und viele weitere.

Besonderheiten robuster Computer

Robuste Computer unterscheiden sich grundlegend von ihren herkömmlichen Pendants. Im Gegensatz zu normalen Endverbrauchergeräten sind robuste Computer in der Regel zwar nicht mit den neuesten Technologien ausgestattet, verfügen dafür im Gegenzug über zahlreiche Eigenschaften die „normale“ Geräte nicht haben. Sie sind deutlich widerstandsfähiger und mit zusätzlichen Funktionen speziell für die industriellen Bedürfnisse ausgestattet. Sie besitzen gewöhnlich einen Eindringungsschutz vor Wasser und Staub, halten Stürze aus und sind in einem größeren Temperaturbereich nutzbar. Viele dieser Eigenschaften werden durch Testlabore zertifiziert.

Der Grad der Robustheit wird insbesondere an drei Spezifikationen festgemacht:

- Nutzbarer Temperaturbereich

- Test nach MIL-STD-810 – Testet Stürze, Vibrationen, Schocks etc.

- Eindringungsschutz – in der Regel als IP-Schutz bezeichnet

Die verschiedenen Spezifikationen und ihre Bedeutung zu kennen, liefert zahlreiche Informationen darüber, wie ein Gerät vor Ort und auf lange Sicht funktionieren wird. Erfahrungsgemäß sind diese drei Spezifikationen auf den jeweiligen Datenblättern zu finden.

Gleichzeitig werden üblicherweise deutlich ältere Komponenten verwendet. Neu veröffentlichte Geräte beinhalten oftmals Prozessoren, die bereits mehrere Generationen als Nachfolger haben.

Unterscheidung zwischen Semi Rugged, Fully Rugged, Ultra Rugged und Military Rugged

Für Rugged Devices gibt es keine offiziellen Standards oder Kategorien. Bezeichnungen, die sich durchgesetzt haben sind „Semi Rugged“, „Rugged“ oder „Fully Rugged“ sowie „Ultra Rugged“. In der Vergangenheit konnten wir auch „Business Rugged“ oder „Education Rugged“ finden, welche jeweils unterhalb von Semi Rugged einzuordnen waren. Aufgrund des fehlenden Standards tüfteln Marketingabteilungen diverser Hersteller manchmal sehr kreative Namensgebungen aus. Bei WEROCK haben wir uns entschieden unsere Klassifizierung auf die drei gängigen Bezeichnungen einzugrenzen:

Semi Rugged

Sehr kompakt mit edlem Design, orientieren sich an Consumer-Geräten, preisgünstig.

Hochleistungsprozessoren benötigen Lüftungsschlitze. Vibrations-, Spritzwasser- und Stoßgeschützt z.B. nach IP 53 teilweise nach Militär-Standard.

Fully Rugged

Komplett geschützte Industrie-/Militär-Laptops bzw. -Tablets. Komplett wasser- und staubgeschützte Gehäuse, Schutzart IP 65. Zertifiziert nach Militär-Standard MIL-STD 810G (Militärische Spezifikationen zum Einsatz unter widrigsten Bedingungen).

Ultra Rugged / Military Rugged

Maximal geschützte Industrie-/Militär-Laptops bzw. -Tablets für extreme Anforderungen. Komplett wasser- und staubgeschützte Gehäuse, Schutzart IP 65. Zertifiziert nach MIL-STD 810G + EMV. Military Rugged Geräte verfügen in der Regel über keine normalen Anschlüsse sondern spezielle militärische Schraubanschlüsse.

Wie werden die Geräte getestet?

Ein Hersteller von robusten Computern kann nicht einfach das Wort „Rugged“ auf seine Produkte schreiben und das war es dann auch schon. Robuste Computer werden strengen Tests unterzogen und müssen bestimmte Leistungsrichtlinien erfüllen, um nach Industriestandards wirklich als robust zu gelten. Die Industrie für robuste Computer hat Teststandards übernommen, die von der Society of Automotive Engineers (SAE), dem US-Militär (MIL-STD 810G), der International Electrotechnical Commission (IEC) und anderen Organisationen entwickelt wurden. Tablets werden gegen Vibrationen und Stürze, extreme Temperaturen, Feuchtigkeit und Flüssigkeiten sowie Stürze getestet.

IP-Schutz und warum dies wichtig ist

Viele elektronische Geräte behaupten Dinge wie „wasserfest“ oder „wasserdicht“. Doch woher wissen Sie, ob sie das sind, was sie tatsächlich vorgeben zu sein? Hier kommen die sogenannten IP-Ratings ins Spiel. Sie sind in der ISO 20653 sowie DIN EN 60529 definiert.

IP steht für Ingress Protection zu Deutsch „Eindringschutz“. Vereinfacht ausgedrückt ist es eine Einstufung, die angibt, was ein Gerät in Bezug auf feste Partikel und Flüssigkeiten aushalten kann. Die meisten Hersteller der Welt folgen inzwischen diesem Standard um ihre Produkte einzuordnen. Die Bewertung besteht aus einem einfachen Zwei-Zahlen-System, das feste Partikel und Flüssigkeiten getrennt bewertet, um klar anzugeben, wie gut ein Gerät vor diesen Elementen geschützt ist. Diese Zahl wird in manchen Fällen noch um einen zusätzlichen Buchstaben ergänzt, für Spezialanwendungen. Die erste Zahl steht dabei für Partikel und die zweite Zahl für Flüssigkeiten:

IP | Eindringschutz vor Fremdkörpern |

1_ | Geschützt gegen Objekte größer als 50 mm (z.B. eine Hand) |

2_ | Geschützt gegen Objekte größer als 12,5 mm (z.B. ein Finger) |

3_ | Geschützt gegen Objekte größer als 2,5 mm (z.B. ein Schraubendreher) |

4_ | Geschützt gegen Objekte größer als 1 mm (z.B. Draht) |

5_ | Hält genug Staub fern, um ein Versagen zu verhindern. Begrenztes Eindringen von Staub ist jedoch zulässig. Beeinträchtigt nicht den Betrieb des Geräts. |

6_ | Staubdicht (kein Eindringen) |

X_ | X: Nicht getestet. Sie sehen dies, wenn das Gerät auf Flüssigkeiten, aber nicht auf Feststoffe getestet wurde; z.B. IPX7. |

IP | Schutz vor Eindringen von Flüssigkeit |

_1 | Schutz gegen senkrecht herabfallende Wassertropfen |

_2 | Schutz gegen schräg herabfallende Wassertropfen (bis 15 Grad) |

_3 | Schutz gegen Spritzwasser (bis 60 Grad) |

_4 | Schutz gegen Spritzwasser aus allen Richtungen |

_5 | Schutz gegen Strahlwasser aus allen Richtungen |

_6 | Schutz gegen starkes Strahlwasser |

_7 | Schutz gegen ein vorübergehendes Untertauchen in Wasser (bis 30 Minuten) |

_8 | Schutz gegen ein dauerhaftes Untertauchen in Wasser (wasserdicht) |

_9 | Schutz gegen Hochdruck und Dampfstrahlreiniger |

_X | X: Nicht getestet. |

Ein Beispiel: Nehmen wir IP65. Die erste Zahl – 6 – gibt an, wie widerstandsfähig ein Gerät gegen feste Partikel ist. Die 6 ist die höchste Zahl auf der Skala bezüglich Eindringungsschutz und das Gerät ist demnach vollständig gegen Staub abgedichtet. Das bedeutet nicht, dass es unmöglich ist, dass Staub in das Gerät gelangt. Aber er gelangt nicht in ausreichender Menge in das Gerät, um Schäden zu verursachen.

Die zweite Zahl – 5 – gibt die Beständigkeit des Geräts gegen Flüssigkeiten, insbesondere Wasser, an. In diesem Beispiel ist das Gerät vor Strahlwasser aus allen Richtungen geschützt.

Bitte beachten Sie: Der Schutz vor Eindringen von Flüssigkeiten bezieht sich immer auf Wasser. Ein Gerät kann auch gegen andere Flüssigkeiten geschützt werden, aber die IP-Einstufung bezieht sich nicht auf Chemikalien. Viele Chemikalien sind korrosiv und können möglicherweise die Dichtungen eines Geräts beschädigen, wodurch die Beständigkeit des Geräts und seine IP-Einstufung aufgehoben werden. Kommt das Gerät in Berührung mit Chemikalien, klären Sie bitte vor dem Kauf mit dem Anbieter ab, ob es gegen die entsprechende Chemikalie resistent ist.

Sonderfall Schutz nach IP69k

DIN 40050-9 erweiterte das neuere Bewertungssystem nach IEC 60529 um die Schutzart IP69K für Hochdruck- und Hochtemperatur-Waschanwendungen. Gehäuse nach ISO 20653:2013 müssen nicht nur staubdicht sein (IP6X), sondern auch einer Hochdruck- und Dampfreinigung standhalten. Die Norm IP69K wurde ursprünglich für Straßenfahrzeuge entwickelt – insbesondere für solche, die regelmäßig intensiv gereinigt werden müssen (Muldenkipper, Betonmischer usw.) – findet aber auch in anderen Bereichen Anwendung, wie z. B. bei Lebensmittelverarbeitungsmaschinen und Autowaschanlagen. Im Wesentlichen ist der Schutz nach IP69k wie ein Schutz nach IP66 zu sehen, der aber mehr Druck aushält.

IK-Schutz

Früher wurde insbesondere in Frankreich eine optionale dritte Ziffer des IP-Codes zur Klassifizierung des Schutzes in Hinblick auf mechanische Krafteinwirkung genutzt. Diese wurde inzwischen durch den IK-Code bzw. den IK-Stoßfestigkeitsgrad ersetzt. Angewendet wird dieser Code bei robusten Computern üblicherweise für den Touchscreen. Die Prüfung wird mit einem Pendelhammer, alternativ bis IK07 mit einem Federhammer oder oberhalb von IK07 mit einem Freifallhammer ausgeführt. Das Prüfverfahren ist in den Normen EN 60068-2-75 (bzw. VDE 0468-2-75) und IEC 60068-2-75 festgelegt.

Code | Schlagenergie | entspricht |

IK00 | kein Schutz | |

IK01 | 0,14 | 7 cm – 200 g |

IK02 | 0,20 | 8 cm – 250 g |

IK03 | 0,35 | 14 cm – 250 g |

IK04 | 0,50 | 20 cm – 250 g |

IK05 | 0,70 | 28 cm – 250 g |

IK06 | 1,0 | 40 cm – 250 g |

IK07 | 2,0 | 40 cm – 500 g |

IK08 | 5,0 | 25 cm – 2 kg |

IK09 | 10,0 | 20 cm – 5 kg |

IK10 | 20,0 | 40 cm – 5 kg |

IK10+ | 50,0 | 50 cm – 10 kg |

Üblicherweise haben die Touchscreens von Geldautomaten einen Schutz von IK10. Notebooks und Tablets werden in der Regel nicht speziell darauf getestet, so dass diese Angabe bei den meisten Geräten fehlt.

Beachten Sie, es handelt sich hierbei um Stöße mit niedriger Geschwindigkeit.

Eine IK-Einstufung bedeutet in keiner Weise, dass ein Gerät kugelsicher ist.

Erweiterte Betriebstemperatur

Robuste Computer halten nicht nur jeglicher Witterung und Erschütterungen stand, sondern punkten auch durch einen erweiterten Temperaturbereich für Betrieb und Transport. So überstehen die Geräte auch extreme Hitze oder Kälte. Ein mobiles Gerät ist eigentlich nur ein Hilfsmittel, das Ihnen bei Ihrer Arbeit hilft. Im Gegensatz zu Ihnen muss sich das Tablet oder Handheld nicht noch einmal dick einpacken, denn die Geräte halten je nach Ausführung kalte Temperaturen zwischen -10° C bis -40° C aus. Auch sehr heißen Umgebungen von 50° C – 70° C können robuste Geräte standhalten. Die besondere Herausforderung liegt jedoch in den schnellen Wechseln zwischen heißer und kalter Temperatur, welche zusätzliche Belastungen sowohl auf die Elektrik als auch auf das Gehäuse selbst verursachen. Viele Geräte werden deshalb im Rahmen des Tests auf die Temperaturbeständigkeit auch auf Temperaturschocks getestet (MIL-STD 810 Methode 503.5)

Einsatz in rauen Umgebungen – Schutz auf Militärniveau

Weltweit gibt es zahlreiche Normierungen. Für die meisten robusten Computer hat sich jedoch die Zertifizierung nach US-Militärstandards durchgesetzt. Die United States Military Standards, dt. US-amerikanische Militärstandards, bilden eine Sammlung verschiedener Richtlinien, Verfahrensanleitungen und allgemeinen Regeln. So werden bei verschiedenartigen Produkten und Prozessabläufen durch Standardisierung die Interoperabilität, Austauschbarkeit, Zuverlässigkeit und Kompatibilität mit militärischen Logistiksystemen sichergestellt. Umfang und Definition ist im Rahmen des Defense Standardization Program (DSP) in dem DoD-Handbuch 4120.24 festgelegt. In Einzelfällen werden einzelne US-Militärstandards auch von zivilen Normungsorganisationen wie ANSI oder ISO übernommen, wie dies beispielsweise bei MIL-STD-1815 der Fall ist.

Entsprechende Prüflabore sind auf diese Tests vorbereitet und können diese zuverlässig durchführen. Auch haben manche Hersteller eigenes Testequipment, um die Robustheit im Entwicklungsprozess selbst zu überprüfen. Die Dokumente sind frei von Urheberrechten und kostenfrei erhältlich, was zum Erfolg der Standards beigetragen hat.

MIL-STD unterteilt sich in fünf Sektionen, die die Themenbereiche Schnittstellenstandards, Produktentwicklungsstandards, Standards für Herstellungsverfahren, übliche praktische Verfahren und Prüfstandards festlegt. Ein Beispiel ist der Prüfstandard MIL-STD-810, welcher Umwelttestbedingungen spezifiziert.

Nicht abschließende Übersicht über verschiedene MIL-STD-Normen:

- MIL-STD-167 – Mechanische Schwingungen von Schiffsausrüstungen

- MIL-STD-188 – eine Reihe im Zusammenhang mit der Telekommunikation

- MIL-STD-196 – eine Spezifikation des Joint Electronics Type Designation System (JETDS)

- MIL-STD-202 – Testmethoden für „Elektronische und elektrische Bauelemente“.

- MIL-STD-276A – Standard für die Vakuumimprägnierung von porösen Metallgussstücken und pulverförmigen Metallkomponenten

- MIL-STD 461 – Anforderungen an die Kontrolle der elektromagnetischen Störeigenschaften von Subsystemen und Geräten

- MIL-STD-498 – zur Software-Entwicklung und Dokumentation

- MIL-STD-499 – über die technische Leitung (Systemtechnik)

- MIL-STD-806 – „Grafische Symbole für Logikdiagramme“, ursprünglich ein USAF-Standard

- MIL-STD-810 – Testmethoden zur Bestimmung der Umwelteinflüsse auf Geräte

- MIL-STD-882 – Standardverfahren für die Systemsicherheit

- MIL-STD-883 – Testmethodenstandard für Mikroschaltungen

- MIL-STD-1168 – ein Klassifizierungssystem für die Munitionsproduktion, welches das während des Zweiten Weltkriegs verwendete System des Ammunition Identification Code (AIC) ersetzt.

- MIL-STD-1234 – Probenahme, Inspektion und Prüfung von Pyrotechnik

- MIL-STD-1376 – Richtlinien für Sonar-Wandler, speziell für piezoelektrische Keramiken

- MIL-STD-1394 – Konstruktionsqualität von Helmen; wird oft mit IEEE 1394 verwechselt

- MIL-STD-1397 – Eingabe-/Ausgabeschnittstellen, Standard-Digitaldaten, Navy-Systeme

- MIL-STD-1472 – Menschliche Technik

- MIL-STD-1474 – Schallmessung für Handfeuerwaffen

- MIL-STD-1553 – digitaler Kommunikationsbus

- MIL-STD-1589 – JOVIAL-Programmiersprache

- MIL-STD-1750A – Befehlssatzarchitektur (ISA) für luftgestützte Computer

- MIL-STD-1760 – Schnittstelle für intelligente Waffen, abgeleitet von MIL-STD-1553

- MIL-STD-1815 – Programmiersprache Ada

- MIL-STD-1913 – Picatinny-Schiene, eine Montagehalterung an Feuerwaffen

- MIL-STD-2045-47001 – Verbindungslose Datenübertragungs-Anwendungsschicht

- MIL-STD-2196 – Kommunikation über Glasfaser

- MIL-STD-2361 – digitale Entwicklung, Beschaffung und Bereitstellung von Verwaltungs-, Schulungs- und Doktrin-Publikationen der Armee sowie von technischer Ausrüstung in SGML

- MIL-STD-2525 – Joint Military Symbology

- MIL-STD-3011 – Joint Range Extension Application Protocol (JREAP)

- MIL-STD-6011 – Tactical Data Link (TDL) 11/11B Nachrichtenstandard

- MIL-STD-6013 – Taktische Datenverbindung der Armee-1 (ATDL-1)

- MIL-STD-6016 – Tactical Data Link (TDL) 16 Nachrichten-Standard

- MIL-STD-6017 – Variables Nachrichtenformat (VMF)

- MIL-STD-6040 – United States Message Text Format (USMTF)

Da die meisten dieser Standards keine praktische Bedeutung für robuste Computer haben, wird folgend nur auf MIL-STD-461 und MIL-STD-810 eingegangen.

MIL-STD-461

Der MIL-STD 461 ist eine Norm des US-amerikanischen Verteidigungsministeriums zu den Anforderungen an die elektromagnetische Verträglichkeit von Produkten für den Einsatz im militärischen Bereich. Üblicherweise werden nur Geräte nach MIL-STD-461 getestet, die tatsächlich für das Militär oder „Ultra Rugged“ sind. Die Norm, welche bereits seit 1967 existiert und fortlaufend erneuert wird, ist derzeit in der Version MIL-STD-461G von Dezember 2015 aktuell. Seit 1993 befindet sich MIL-STD-461 in einem fünfjährigen Überprüfungszyklus, um sicherzustellen, dass es aktuell und nützlich bleibt. Dies bedeutet nicht, dass alle fünf Jahre eine neue Revision herausgegeben, sondern nur, dass in diesem Zyklus eine Überprüfung durchgeführt werden muss. Es wäre akzeptabel, die alte Version ohne Änderungen zu bestätigen. Bis heute ist das noch nicht geschehen. Eine Aktualisierung des Standards auf MIL-STD-461H wird also gegen Dezember 2020 bzw. Anfang 2021 erwartet. Die meisten Testlabore testen jedoch noch auf den älteren Standard MIL-STD-461F.

Unterschiede zwischen MIL-STD-461F und MIL-STD-461G

Wenn Sie einen zertifizierten EMV-Schutz benötigen, können Sie dennoch auf Geräte zurückgreifen, welche nach dem alten Standard getestet wurden. Sie bieten üblicherweise einen ausreichenden Schutz für den Einsatz außerhalb des Militärs. Die wesentlichen Änderungen sehen Sie in der unten stehenden Tabelle. Es handelt sich primär um Veränderungen und Verfeinerungen in den Testmethoden und nicht um einen grundlegenden Umbau des Standards.

461F | 461G | Beschreibung | Frequenz | Änderungen |

CE101 | Geleitete Emissionen, Audiofrequenz-Ströme, Stromkabel | 30Hz – 10kHz | ||

CE102 | Geleitete Emissionen, Radiofrequenz-Potenziale, Stromkabel | 10kHz – 10MHz | ||

CE106 | Geleitete Emissionen, Antennenanschluss | 10kHz – 40GHz | ||

CS101 | Leitungsgeführte Suszeptibilität, Stromkabel | 30Hz – 150kHz | ||

CS103 | Leitungsgeführte Suszeptibilität, Antennenanschluss, Intermodulation | Intermodulation, | ||

CS104 | Leitungsgeführte Suszeptibilität, Antennenanschluss, Ablehnung unerwünschter Signale | Signal Rejection, | ||

CS105 | Leitungsgeführte Suszeptibilität, Antennenanschluss, Kreuzmodulation | Cross-modulation, | ||

CS106 | Leitungsgeführte Suszeptibilität, Transienten, Stromkabel | Entfernt – weil CS115 bereits seinen beabsichtigten Zweck erfüllt, nämlich den Schutz vor Leistungseinbußen der Ausrüstung durch Spannungstransienten auf Schiffen | ||

CS109 | Leitungsgeführte Suszeptibilität, Struktur Stromstärke | 60Hz – 100kHz | ||

CS114 | Leitungsgeführte Suszeptibilität, Bulk-Kabel-Injektion | 10kHz to 200MHz | Klarstellung hinzugefügt, dass die Monitorsonde um eine zweite Halterung platziert und mit 50Ω abgeschlossen wird. | |

CS115 | Leitungsgeführte Suszeptibilität, Bulk-Kabel-Injektion, Impulsanregung | |||

CS116 | Leitungsgeführte Suszeptibilität, Gedämpfte sinusförmige Transienten, Kabel und Stromzuführungen | 10kHz bis 100MHz | ||

Leitungsgeführte Suszeptibilität, Blitzinduzierte Transienten, Kabel und Stromzuführungen | Neu – abgeleitet von RTCA DO-160 Abschnitt 22 Blitzinduzierte transiente Störanfälligkeit für Luft- und Raumfahrttechnik | |||

Leitungsgeführte Suszeptibilität, Vom Personal verursachte elektrostatische Entladung | Neu – übernimmt Elemente aus RTCA DO-160 Abschnitt 25 und IEC 61000-4-2 | |||

RE101 | Gestrahlte Emissionen, Magnetisches Feld | 30 Hz bis 100 kHz | ||

RE102 | Gestrahlte Emissionen, Elektrisches Feld | 10 kHz bis 18 GHz | Die Beschränkung des oberen Frequenzbereichs des Tests basierend auf der höchsten absichtlich erzeugten Frequenz innerhalb des EUT wird aufgehoben (Tests werden bis 18 GHz durchgeführt) | |

RE103 | Gestrahlte Emissionen, Antenne Spurious und Harmonische Ausgänge | 10 kHz bis 40 GHz | Die „Breite“ wurde in „Fläche“ geändert, was zu zusätzlichen Prüfpositionen für alle Prüflinge mit einer Höhe größer als der kleinste Teil der Antennenstrahlbreitenkurve führt. | |

RS101 | Strahlungsanfälligkeit, Magnetisches Feld | 30 Hz bis 100 kHz | ||

RS103 | Strahlungsanfälligkeit, Elektrisches Feld | 2 MHz bis 40 GHz | ||

RS105 | Strahlungsanfälligkeit, Transientes elektromagnetisches Feld |

MIL-STD-810

Der MIL-STD-810 ist eine US-amerikanische technische Militärnorm, die Umwelttestbedingungen für militärische Ausrüstung spezifiziert. Geräte, die dieser Norm entsprechen, haben eine Reihe von verschiedenen Umwelttests bestanden. Ihr Überleben in der Praxis ist damit sichergestellt. MIL-STD-810 befasst sich mit einem breiten Spektrum von Umgebungsbedingungen, darunter: niedriger Druck für Höhentests, hohe und niedrige Temperaturen plus Temperaturschock, Regen, Feuchtigkeit. Weitergehend Pilze, Salznebel für Rosttests, Sand- und Staubeinwirkung, explosive Atmosphäre, Leckage, Beschleunigung, Schock und Transportschock, Kanonenfeuer-Vibrationen und Zufallsvibrationen.

Das Dokument schreibt keine Konstruktions- oder Testspezifikationen vor. Vielmehr beschreibt es den Prozess der Umweltanpassung, der zu realistischen Materialkonstruktionen und Testmethoden führt, die auf den Leistungsanforderungen an das Materialsystem basieren. In vielen Fällen können reale Umweltbelastungen (einzeln oder in Kombination) in Testlabors nicht dupliziert werden. Daher sollten Anwender nicht davon ausgehen, dass ein Gegenstand, der die Labortests besteht, auch Feld-beziehungsweise Flottenverifizierungstests bestehen wird.

Die ursprüngliche Norm wurde im Jahr 1962 veröffentlicht und seitdem immer weiter optimiert. Zu den Normen, die aktuell bei robusten Computern im Umlauf sind gehören

- MIL-STD-810F – veröffentlicht am 1. Januar 2000,

- MIL-STD-810G – veröffentlicht im April 2014 sowie

- MIL-STD-810H – veröffentlicht am 31. Januar 2019.

Bei robusten Computern werden üblicherweise nicht alle Testmethoden ausgeführt, sondern nur diejenigen, die für den Einsatzzweck des Produkts auch relevant sind.

Testmethoden

Nachstehend eine Übersicht der Testmethoden. Für jede dieser Methoden ins Detail zu gehen, würde den Rahmen sprengen.

Testmethode | Inhalt | Originalbezeichnung |

500 | Niedriger Luftdruck in großer Höhe | Low Pressure (Altitude) |

501 | Hochtemperatur | High Temperature |

502 | Tieftemperatur | Low Temperature |

503 | Temperaturschock | Temperature Shock |

504 | Kontaminierung durch Flüssigkeiten | Contamination by Fluids |

505 | Solare Einstrahlung | Solar Radiation (Sunshine) |

506 | Regen | Rain |

507 | Luftfeuchtigkeit | Humidity |

508 | Pilzbefall | Fungus |

509 | Salznebel | Salt Fog |

510 | Sand und Staub | Sand and Dust |

511 | Explosive Atmosphäre | Explosive Atmosphere |

512 | Untertauchen | Immersion |

513 | Beschleunigung | Acceleration |

514 | Vibrationen | Vibration |

515 | Akustischer Lärm | Acoustic Noise |

516 | Mechanischer Schock | Shock |

517 | Brandschock | Pyroshock |

518 | Ätzende Atmosphäre | Acidic Atmosphere |

519 | Schock durch Geschützfeuer | Gunfire Shock |

520 | Temperatur, Luftfeuchtigkeit, Vibration und | Temperature, Humidity, Vibration, and Altitude |

521 | Gefrierender Regen | Icing/Freezing Rain |

522 | Ballistischer Schock | Ballistic Shock |

524 | Einfrieren und Auftauen | Freeze / Thaw |

525 | Replikation einer Zeitspur | Time Waveform Replication |

526 | Nachbildung der Aufprallbedingungen in Eisenbahnwaggons | Rail Impact |

527 | Materialstabilität | Multi-Exciter |

528 | Spezielle Vibrationen | Mechanical Vibrations of Shipboard Equipment (Type I – Environmental and Type II – Internally Excited) |

Für jede dieser Testmethoden gibt es noch zusätzliche Unterprozeduren, welche verschiedene Szenarien darstellen z.B. Stürze aus unterschiedlichen Höhen.

Die vollständigen Normen können hier abgerufen werden:

MIL-STD-810F: https://www.werocktools.com/mil-std-810f/

MIL-STD-810G: https://www.werocktools.com/mil-std-810g/

MIL-STD-810H: https://www.werocktools.com/mil-std-810h/

Methode 500 – Höhe

Der Höhentest nach Methode 500 überprüft Computer in großer Höhe, beispielsweise Tablets für Piloten. Teil des Tests ist ebenfalls eine schnelle Dekompression. Bei diesem Test werden Geräte darauf getestet, ob sie schnellen Veränderungen von Druck, Luftfeuchtigkeit und Temperatur aushalten.

Methoden 501 und 502 – Hochtemperatur / Niedertemperatur

Diese Temperaturtests untersuchen, wie sich Computer in Umgebungen mit hohen beziehungsweise niedrigen Temperaturen verhalten. Ziel der Tests ist die Bewertung der Ausfallwahrscheinlichkeit und Haltbarkeit der Komponenten unter extremeren Bedingungen.

Methode 503.5 – Temperaturschock

Der Temperaturschocktest umfasst üblicherweise eine Veränderung der Temperatur von 30° C in einer Minute oder kürzer. Der Test kann für alle Geräte nützlich sein, die schnellen Temperaturänderungen in kurzer Zeit standhalten müssen, z.B. beim Betreten und Verlassen eines Tiefkühllagers.

Methode 505.5 – Sonnenstrahlung

Sonnenlicht besteht aus sichtbarem, infrarotem und ultraviolettem Licht sowie der UVA- und UVB-Strahlung, welche die Haut braun werden lässt – aber auch gefährlich für die Gesundheit werden kann. Genauso verhält es sich mit Geräten. Die Exposition gegenüber Sonnenstrahlung kann Geräte beschädigen, die im Freien verwendet und gelagert werden. Bewertet werden die Materialien bei Strahlenexposition sowie deren Erwärmungswirkung bei direkter Sonneneinstrahlung.

Methode 507 – Luftfeuchtigkeit

Eine hohe Luftfeuchtigkeit kann zu Korrosion an Komponenten führen. Computer, welche längere Zeit Feuchtigkeit ausgesetzt waren, neigen dazu auszufallen. Der Feuchtigkeitstest untersucht, wie sich Komponenten und Systeme in Umgebungen mit variabler relativer Luftfeuchtigkeit verhalten. Solche Tests bewerten die Wahrscheinlichkeit eines Ausfalls, der durch schnelle Wasser- oder Frostbildung, Beschlagen und wasserdichte Ausfälle verursacht wird.

Methode 508.6 – Pilze

Geräte, die für den Betrieb in heißen, feuchten Umgebungen entwickelt wurden, sollten einem Pilzbefall standhalten können. Das Wachstum von Pilzen kann zu Änderungen der optischen, mechanischen und elektrischen Eigenschaften eines Materials führen und dadurch das System oder die Komponente beeinträchtigen.

Methode 509.5 – Salznebeltest

Diese Methode ist besonders für maritime Produkte interessant. Produkte, die den Elementen ausgesetzt sind, müssen Korrosion standhalten. Die Salznebelmethode wird durchgeführt, um die Wirksamkeit von Schutzbeschichtungen und -ausrüstungen auf Materialien zu bestimmen. Sie kann auch angewendet werden, um die Auswirkungen von Salzablagerungen auf die physikalischen und elektrischen Aspekte von Materialien zu bestimmen.

Methode 510.5 – Sand- und Staubtest

Sand und Staub können sich nachteilig auf empfindliche Elektronik auswirken, ganz zu schweigen von den äußeren Teilen, die elektrische Komponenten schützen. Militärfahrzeuge und eigenständige Systemkomponenten sind derzeit einer der größten Märkte für Staubtests. Diese Testmethode kann eine zusätzliche Ergänzung zu IP-Schutz-Prüfungen darstellen.

Methode 512.5 – Tauchen

Der Eintauchtest bewertet, wie ein Produkt, eine Komponente oder ein System funktioniert, wenn es in Wasser oder andere Flüssigkeiten teilweise oder gänzlich eingetaucht ist. Diese Testmethode kann eine zusätzliche Ergänzung zu IP-Schutz-Prüfungen darstellen.

Methode 513.6 – Beschleunigung

Beschleunigungstests setzen Produkte lange Zeit Beschleunigungskräften aus. Die Nichtbeachtung von Beschleunigungskräften kann zu struktureller Durchbiegung, Undichtigkeiten, Beschädigung der Montageteile, Pumpenkavitation, Beschädigung von Leiterplatten, nicht funktionierenden Relais, blockiertem Druck und unregelmäßiger Sensorfunktion führen. Für diese Tests in Labors wird ein Zentrifugalbeschleunigungssystem oder ein Schleuderbeschleunigungssystem verwendet, das von Seilen oder Ketten gezogen wird.

Methode 514.6 – Vibration

MIL-STD-810G behandelt die Vibration in Methode 514.6. Dies ist eine der am häufigsten angewandten Methoden, aber auch die komplexeste, um die Tests angemessen an die Betriebsumgebung anzupassen. Es kann auch festgestellt werden, dass Labortests nur eine gute Annäherung an die reale Exposition sind. Das Vibrationstestprotokoll gibt die Arten von Kräften wieder, die während der Lebensdauer eines Produkts auftreten. Der zufällige Vibrationstest kann Schwachstellen im Design erkennen und in Düsentriebwerken, Marschflugkörpern, Katalysatoren, Motorradkomponenten und allen für den Transport bestimmten Produkten verwendet werden. Bei Computern soll dies natürlich besonders Vibrationen simulieren, die auf das Gerät während der Fahrt in Fahrzeugen einwirken.

Methode 516.6 – Schock

Wenn robuste Computer nach MIL-STD-810 zertifiziert werden, wird meist die Methode 516.6 getestet: Der Falltest. Doch die Testmethode hat noch mehr zu bieten. Der Schocktest kann feststellen, ob die Geräte den starken Stößen und Temperaturänderungen während des Transports standhalten. Während des Tests ist ein Gerät einer plötzlichen und übermäßigen Beschleunigung oder Verzögerung ausgesetzt. Ingenieure analysieren die Reaktionen der Geräte, um die Leistungsqualität zu bestimmen. So können Schockprüfungen mit Pyrotechnik, Falltests zur Simulation von Pyroschocks, Falltürme zur Auslösung eines mechanischen Stoßes, von einer Luftpistole erzeugter Hydroschock, Freifall und Testtechniken mit variabler Kraft eingesetzt werden. Zusätzlich können diese Schocks mit Temperaturveränderungen einhergehen.

MIL-STD-810F

Die ältere Norm MIL-STD-810F hat heute keinerlei praktische Bedeutung mehr. Es sind nur noch sehr wenige Geräte weltweit erhältlich, die nach diesem veralteten Standard getestet wurden.

MIL-STD-810G vs MIL-STD-810H

Wichtig bei mobiler Computerausrüstung ist, dass sie auch dann noch funktioniert, wenn man sie fallen lässt. Während MIL-STD-810H die neueste Norm ist, sind die meisten Prüflabors noch auf Tests nach dem etwas älteren Standard MIL-STD-810G ausgerichtet. Dies tut der grundsätzlichen Robustheit des Geräts jedoch keinen Abbruch. Wie auch schon beim Wechsel von Revision F auf G wurde bei der letzten Revision die Norm deutlich erweitert. Sie umfasst nun ganze 1089 Seiten statt wie bisher 840 Seiten. MIL-STD-810F umfasste „lediglich“ 539 Seiten.

Was hat sich geändert in dieser Erweiterung? Das Verteidigungsministerium erweitert die Falltestdefinitionen und -verfahren im neuen MIL-STD-810H Test Method Standard erheblich. Der neue Standard bringt einige Änderungen bei den Robustheitstests mit sich. Der alte Falltest aus MIL-STD-810G in Methode 516.6 Verfahren IV beschrieben, ist jetzt im neuen MIL-STD-810H unter Methode 516.8 Verfahren IV zu finden. Der Abschnitt über den Falltest ist von zwei auf sechs Seiten angewachsen und es gibt einige Änderungen.

Falloberfläche: Stahl über Beton

Der grundlegende Ansatz für Falltests bleibt derselbe. Die Gegenstände müssen nach wie vor in der gleichen Konfiguration getestet werden, die tatsächlich „beim Transport, bei der Handhabung oder in einer Kampfsituation verwendet wird“. Was sich geändert hat, ist die Art und Weise, wie das Testen durchgeführt wird. Die Verfahren werden ausführlicher beschrieben. Unter dem alten MIL-STD-810G mussten leichte Gegenstände, wie mobile Computerausrüstung, auf 5 cm dickes Sperrholz mit Betonunterlage fallen gelassen werden. Nur wirklich schwere Geräte mit einem Gewicht von über 450 kg werden direkt auf Beton fallen gelassen. Das hat sich geändert. Das Verteidigungsministerium war offenbar um die Wiederholbarkeit der Ergebnisse besorgt, da die Oberflächenkonfiguration einen wesentlichen Einfluss darauf haben kann. Das Verteidigungsministerium der Vereinigten Staaten wollte das schwerste Schadenspotential testen, nämlich das des „Aufpralls mit einer nicht nachgebenden Masse, die minimale Energie absorbiert“. Da die Sperrholzhärte sich ändern und die Ergebnisse beeinflussen kann, ist die Standard-Aufprallfläche nach MIL-STD-810H jetzt eine Stahlplatte über Beton. Für mobile Computerausrüstung muss die Stahlplatte mindestens 2,54 cm dick sein, eine Brinell-Härte von 200 oder mehr aufweisen. Der darunter liegende Beton muss verstärkt sein und eine Mindestdruckfestigkeit von 2500 psi aufweisen. Weitergehend müssen Stahl und Beton verklebt oder verschraubt werden, um eine gleichmäßige, starre Struktur zu bilden.

Es geht darum, dass der Gegenstand, auf den etwas fallen gelassen wird, den Aufprall selbst absorbieren muss und nicht die Oberfläche, auf die es fällt, also der Stahl anstelle des Sperrholzes. Der große Unterschied zwischen dem Fallenlassen von leichtem und sehr schwerem Gerät, sowie der Oberfläche, auf die es fällt, ist in diesem veränderten Testverfahren berücksichtigt worden. Auf einem Flugzeugträger zum Beispiel wäre die mögliche Kontaktoberfläche fast immer Stahl, während der Gegenstand draußen im Feld eher auf Asphalt, Stein oder Erde fallen würde.

Daher erlauben die unterstützenden Anmerkungen, dass „Beton oder 2-Zoll-Sperrholz mit Betonrücken gewählt werden kann, wenn (a) eine Beton- oder Holzoberfläche repräsentativ für die härtesten Bedingungen ist oder (b) nachgewiesen werden kann, dass die Druckfestigkeit der Aufprallfläche größer ist als die der Aufprallpunkte des Prüflings“.

Kurzum: Computer, die nach dem MIL-STD-810H Falltest getestet werden, müssen deutlich robuster gebaut sein.

Verschiedene Falltests

Der MIL-STD-810H erkennt mittlerweile an, dass nicht alle Stürze gleich sind. Bisher gab es für Falltests nur ein Testszenario. Für das wahrscheinlichste Fallszenario im Bereich der mobilen Computer – das Fallenlassen eines Tablets oder Laptops während des Einsatzes im Feld – hatte dies keine große Bedeutung. Mit MIL-STD-810H ändert sich dies auf drei, den „Logistic Transit Drop“, den „Tactical Transit Drop“ und den „Severe Tactical Transport Drop“.

Was bedeutet das nun alles?

Der „Logistic Transit Drop“ ist im Wesentlichen derselbe, wie der alte MIL-STD-810G „transit drop test“. Gegenstände, bei denen die größte Abmessung nicht mehr als 36 Zoll beträgt (d.h. die gesamte mobile Computerausrüstung), müssen Stürze auf „jede Fläche, Kante und Ecke; insgesamt 26 Stürze“ aus 1,22 m bestehen. Diese 26 Stürze dürfen sich unter nicht mehr als fünf Prüfgegenständen befinden.

Der „Tactical Transport Drop“ bietet fünf Szenarien (unverpackt, verpackt, Schiff, Hubschrauber, Fallschirm), wobei nur ein Szenario für konventionelle Robustheitstests von mobiler Computerausrüstung gilt: „unverpackte Handhabung, Infanterie und von Menschen getragene Ausrüstung“. Dort beträgt die Fallhöhe 1,52 m. Und anstelle von 26 Stürzen gibt es fünf Standard-Absturzrichtungen (Sturz auf flachen Boden, linkes Ende, rechtes Ende, untere rechte Kante bei 45 Grad und obere linke Ecke bei 45 Grad), wobei jeder Gegenstand nicht mehr als zwei Stürzen ausgesetzt wird.

Der Test „Severe Tactical Transport Drop“ gilt eigentlich nur für Gegenstände, die aus großer Höhe fallen gelassen werden, wie Hubschrauber, Flugzeuge, Kräne und dergleichen. Dort beginnt die Fallhöhe bei 7 Fuß (Fall aus einem Hubschrauber, unverpackt) bis 82 Fuß (Verladung an Bord eines Schiffes oder auf einen Flugzeugträger). Für die Zwecke robuster mobiler Computer trifft dies selten zu. Einige Hersteller von robuster Computerausrüstung führen diese Tests trotzdem durch, um ihre Produkte zu profilieren.

Im Weiteren wurden die Leitlinien über die Testmethoden überarbeitet, um eine noch einheitlichere Anwendung der Tests zu gewährleisten. Weiterhin bleibt jedoch offen, wie genau die Dokumentation und Auswertung zu erfolgen hat. Die einzige Empfehlung ist, den Aufprallpunkt und/oder die Oberfläche jedes Falles und jede offensichtliche Beschädigung zu dokumentieren.

Zusammenfassend kann man somit sagen, was Computer betrifft, hat sich nicht so viel geändert. Die Gehäuse müssen für das Bestehen der Falltests nach MIL-STD-810H nochmals robuster sein, da Stahl deutlich härter ist als Sperrholz. Ein nach dem neuen Standard zertifiziertes Gerät kann als sehr robust angesehen werden. Auf der anderen Seite heißt es natürlich nicht automatisch, dass Geräte die „nur“ nach MIL-STD-810G zertifiziert sind weniger robust sind. Über die nächsten Jahre werden wir einen Wechsel bei allen Herstellern und Prüfinstituten hin zum neuen Standard sehen.

ATEX-Zertifizierung

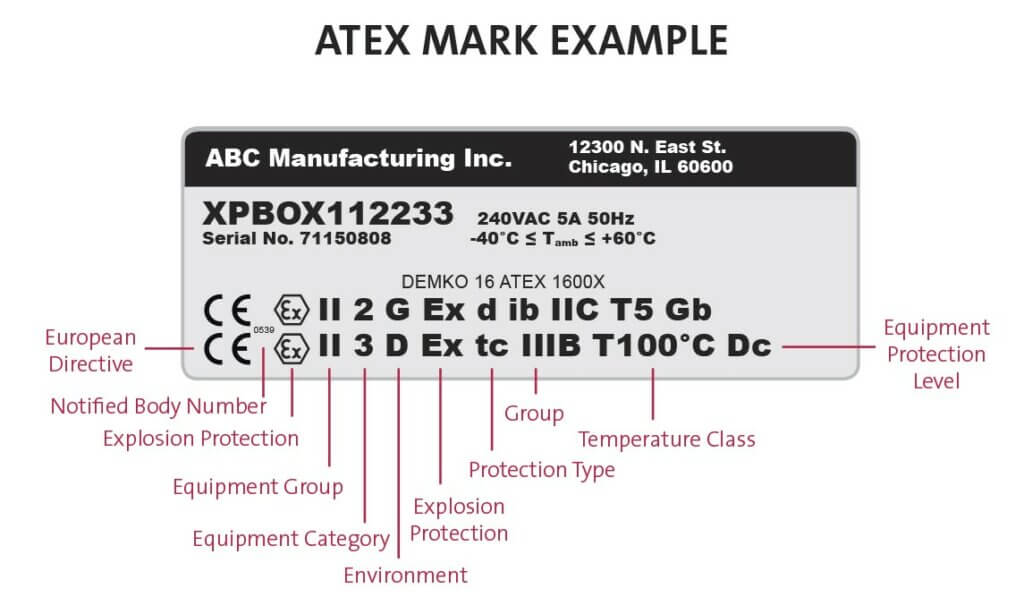

Vielleicht haben Sie auch schon mal von ATEX-zertifizierten bzw. EX-geschützten Computern gelesen. ATEX ist ein weit verbreitetes Synonym für die ATEX-Richtlinien der Europäischen Union. Die Bezeichnung ATEX leitet sich aus der französischen Abkürzung für ATmosphères EXplosibles ab. Sie umfasst aktuell zwei Richtlinien auf dem Gebiet des Explosionsschutzes, nämlich die ATEX-Produktrichtlinie 2014/34/EU und die ATEX-Betriebsrichtlinie 1999/92/EG.

Doch was ist das überhaupt und wofür braucht man diese Richtlinien?

Diese Richtlinien sind dafür da, um sicheres Arbeiten an Orten zu gewährleisten, die keine Fehler verzeihen. Überall dort, wo brennbare Stoffe hergestellt, verarbeitet, transportiert oder gelagert werden, spielt Sicherheit eine besonders große Rolle, vor allem in der chemischen und petrochemischen Industrie. Aber auch bei der Erdöl- und Erdgasförderung und im Bergbau. Um in diesen Bereichen ein möglichst hohes Sicherheitsniveau zu gewährleisten, haben die Gesetzgebungen der meisten Staaten entsprechende Auflagen in Form von Gesetzen, Verordnungen und Normen entwickelt. Sie unterscheiden sich von Land zu Land. Diese müssen nun von den Unternehmen umgesetzt werden. In Deutschland ist der Betreiber einer Anlage nach der Betriebssicherheitsverordnung, kurz BetrSichV, alleine verantwortlich für den sicheren Betrieb. Die Bestimmungen zu diesem Thema sind sehr umfangreich, deshalb kann hier nur ein erster Einblick gegeben werden.

Schauen wir uns zuerst einmal an, welche Ursache eine Explosion überhaupt haben kann:

Für eine Explosion werden grundsätzlich drei Elemente benötigt:

- Ein Brennstoff wie z.B. Gas oder Stäube,

- Sauerstoff,

- Eine Zündquelle wie z.B. Kurzschlüsse, heiße Oberflächen oder Funken.

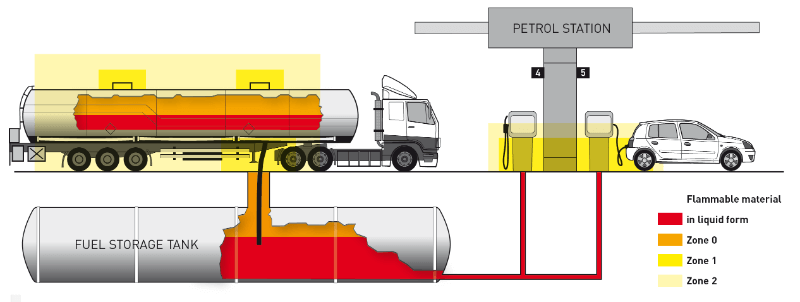

Das Risiko einer Explosion basiert auf der Wahrscheinlichkeit des gleichzeitigen Auftretens von Brennstoffen (Konzentration zündfähiger Gase, Dämpfe oder Staubpartikel) und Sauerstoff über eine bestimmte Zeitspanne (definiert durch Zonen).

Zone 0 | Gasexplosions- gefährdeter Bereich | Bereich, in dem eine explosionsfähige Atmosphäre als Gemisch aus Luft und brennbaren Gasen, Dämpfen oder Nebeln ständig oder über lange Zeiträume vorhanden ist. |

Zone 1 | Bereich, in dem sich bei Normalbetrieb eine explosionsfähige Atmosphäre als Gemisch aus Luft und brennbaren Gasen, Dämpfen oder Nebeln bilden kann. | |

Zone 2 | Ein Bereich, in dem bei Normalbetrieb eine explosionsfähige Atmosphäre als Gemisch aus Luft und brennbaren Gasen, Dämpfen oder Nebeln normalerweise nicht oder aber nur kurzzeitig auftritt. | |

Zone 20 | Bereich mit brennbarem Staub

| Bereich, in dem eine explosionsfähige Atmosphäre in Form einer Wolke aus in der Luft enthaltenem brennbarem Staub ständig, über lange Zeiträume oder häufig vorhanden ist. |

Zone 21 | Ein Bereich, in dem sich bei Normalbetrieb gelegentlich eine explosionsfähige Atmosphäre in Form einer Wolke aus in der Luft enthaltenem brennbarem Staub bilden kann. | |

Zone 22 | Ein Bereich, in dem bei Normalbetrieb eine explosionsfähige Atmosphäre in Form einer Wolke aus in der Luft enthaltenem brennbarem Staub normalerweise nicht oder aber nur kurzzeitig auftritt. |

Die Testverfahren an solche Geräte sind sehr hoch und entsprechend die Produktion aufwändig. Explosionsgeschützte Geräte sind deshalb auch für Rugged Computing Verhältnisse sehr teuer, insbesondere bei einem Schutz für Zone 1. So kostet zum Zeitpunkt der Erstellung dieses Kapitels ein iPad Mini Case für Zone 1 rund 3.500 € exklusive Mehrwertsteuer. Das iPad ist im Preis nicht enthalten.

Nordamerikanisches System

Auf dem Rugged Computing Markt gibt es natürlich auch zahlreiche Produkte vom und für den amerikanischen Markt. Das dortige System unterscheidet sich vom europäischen deutlich, denn es werden nur zwei Wahrscheinlichkeiten der zündfähigen Gemische definiert, dafür aber in drei Klassen unterteilt.

Class 1 Division 2, oder C1D2, ist dabei in der Regel die wichtige Anforderung, wenn Sie auf der Suche nach einem robusten Computer für den Einsatz in gefährlichen Bereichen sind.

Jede Elektronik, die in einer potenziell gefährlichen Umgebung oder in der Nähe von entflammbaren Gefahrenquellen eingesetzt wird, muss C1D2-zertifiziert sein, um gefährliche Explosionen zu verhindern und die Sicherheit der Mitarbeiter zu gewährleisten

Was ist C1D2?

Einfach ausgedrückt ist C1D2 Teil eines Klassifizierungssystems, welches den Grad gefährlicher oder explosiver Dämpfe, Gase, Stäube oder Fasern vorgibt und welche Art von Technologie zulässig und sicher zu verwenden ist, wenn diese vorhanden sind.

Dieses System ist in drei verschiedene Klassen und zwei verschiedene Bereiche unterteilt, je nachdem, welche Art von Gefahren vorhanden ist und wie häufig.

- Klasse 1 – brennbare Dämpfe oder Gase sind die vorhandene Gefahr

- Klasse 2 – brennbarer Staub ist vorhanden

- Klasse 3 – Leicht entzündliche Fasern oder Flugstücke in der Luft

Die Unterteilungen geben an, wie oft diese Gefährdungen vorhanden sind:

- Division 1 – Die Gefahr ist unter normalen Betriebsbedingungen vorhanden. Sie kann aufgrund von Reparaturen, Wartung oder Leckagen auftreten oder durch Ausfall bzw. fehlerhaftem Betrieb von Geräten, wodurch diese zu einer Zündquelle werden können.

Zu vergleichen mit ATEX Zone 1 und 0. - Division 2 – Die Gefahr ist unter normalen Umständen nicht vorhanden, denn es gibt keine zündfähigen, brennbaren Gase oder Dämpfe. Diese sind im Allgemeinen in geschlossenen Behältern oder geschlossenen Systemen eingeschlossen und werden nur bei Systemausfällen, Unfällen oder anormalem Betrieb von Geräten ausgesetzt. Mit ATEX Zone 2 zu vergleichen.

Diese Klassen und Divisionen sind gepaart, je nachdem, um welche Gefahr es sich handelt und wie oft sie vorhanden ist. Zum Beispiel steht C1D1 für gefährliche Gase, die unter normalen Arbeitsbedingungen vorhanden sind, während C1D2 für gefährliche Gase steht, die vorhanden sind, aber unter normalen Umständen in einem Behälter oder System verbleiben.

Ob ein ausschließlich nach dem nordamerikanischen Standard zertifiziertes Gerät auch in Europa in entsprechenden Bereichen eingesetzt werden kann, muss im Einzelfall mit dem Explosionsschutz („Ex-Beauftragter gemäß Richtlinie 2014/34/EU und IECEx-System“) entschieden werden.

Beispiel eines ATEX-Siegels

Marine Anforderungen

Zusätzliche Anforderungen gibt es für den Einsatz von Computertechnik auf Schiffen. Dies ist hauptsächlich für fest eingebaute Computer relevant, welche permanent den Wetterbedingungen auf See ausgesetzt sind. Die Internationale Seeschifffahrtsorganisation (IMO) hat angekündigt, dass das elektronische Kartenanzeige- und Informationssystem (ECDIS) bis Juli 2018 in allen Schiffen implementiert werden soll. Sowohl neue Schiffe als auch bestehende Schiffe sollten dieser Vorschrift gemäß dem Zeitplan folgen. Die Brückensysteme sind kompliziert und bestehen meist aus mehreren Teilsystemen. ECDIS definiert und regelt klar alle Geräte und Verbindungen, die Datenerfassung, Datenkommunikation und Farbkalibrierung beinhalten. Die Digitalisierung nimmt also vermehrt auch auf Schiffen Fahrt auf. Schließlich kann dieser auch nützliche Wetter-, Karten- und Navigationsinformationen bereitstellen. Computer für die Marine sind ein sehr spezielles Thema, welches für diesen Guide zu umfangreich wäre. Deshalb werden die Anforderungen hier nur kurz angerissen.

DNVGL-CG-0339

Die DNV-Vorschrift ist eine der strengsten Normen in der maritimen Industrie. Sie legt die Mindestanforderungen an Geräte fest, je nachdem, wo sich das Gerät befindet. Sie umfasst Tests für Temperatur, Feuchtigkeit, Vibration, EMV und Wasser- und Staubdichtigkeit.

Die Norm mit allen Testverfahren steht hier zum Download zur Verfügung: https://rules.dnvgl.com/docs/pdf/DNVGL/CG/2019-12/DNVGL-CG-0339.pdf

IEC 60945

IEC 60945 ist eine internationale Norm, die Mindestleistungsanforderungen, Prüfverfahren und erforderliche Prüfergebnisse für Geräte und Systeme der maritimen Navigation und Funkkommunikation festlegt. Zu den Geräten können gehören: Schiffsfunkanlagen, Schiffsnavigationsanlagen und, nur für die EMV, alle anderen auf der Brücke montierten Geräte, Geräte in unmittelbarer Nähe von Empfangsantennen und Geräte, die die sichere Navigation des Schiffes und den Funkverkehr stören können.

Die IEC 60945 umfasst eine Reihe von EMV-, Umwelt- und Sicherheitsprüfungen. Da Schiffsausrüstungen extrem harten Betriebsbedingungen ausgesetzt sind, werden Schiffsbauer und Endkunden ungeprüfte Produkte in der Regel grundsätzlich ablehnen.

IACS-E10

Die International Association of Classification Societies (abgekürzt: IACS) oder Internationale Vereinigung der Klassifizierungs-Gesellschaften ist der bedeutendste internationale Zusammenschluss von Klassifikationsgesellschaften. Diese gilt für elektrische, elektronische und programmierbare Geräte, die für Steuerungs-, Überwachungs-, Alarm- und Schutzsysteme zur Verwendung auf Schiffen vorgesehen sind, ist aber nicht darauf beschränkt. Mit diesen Prüfungen soll die Fähigkeit des Gerätes nachgewiesen werden, unter den festgelegten Prüfbedingungen bestimmungsgemäß zu funktionieren. Der Umfang der Prüfungen (d.h. die Auswahl und Reihenfolge der Durchführung der Prüfungen und die Anzahl der zu prüfenden Teile) ist nach Prüfung und Bewertung des zu prüfenden Gerätes oder der zu prüfenden Komponente unter Berücksichtigung der bestimmungsgemäßen Verwendung festzulegen. Getestet werden unter anderem die Performance, Verhalten bei Spannungsschwankungen, Hitze, Feuchtigkeit, Vibrationen, elektromagnetische Störungen, Salznebeltest nach DIN EN 60068-2-52 und weiteres.

Die Norm kann hier heruntergeladen werden: http://www.iacs.org.uk/publications/unified-requirements/ur-e/ur-e10-rev7-cln/

Sicherheit der Geräte

TPM 2.0

Das Trusted Platform Module (TPM) ist ein Chip nach der Spezifikation der Trusted Computing Group, eine von der Industrie betriebene Standardisierungs-Organisation. Sie erweitert einen Computer oder ähnliche Geräte um grundlegende Sicherheitsfunktionen erweitert. Diese Funktionen können beispielsweise den Zielen des Lizenzschutzes oder denen des Datenschutzes dienen, oder auch Zielen der nachrichtendienstlichen Kontrolle von Computersicherheitsmerkmalen. Der Chip verhält sich in einigen Punkten wie eine fest eingebaute Smartcard, allerdings mit dem wichtigen Unterschied, dass er nicht an einen konkreten Benutzer, sondern an den lokalen Computer gebunden ist. Außer der Verwendung in PCs und Notebooks kann das TPM in PDAs, Mobiltelefonen und Unterhaltungselektronik integriert werden. Ein Gerät mit TPM, speziell angepasstem Betriebssystem und entsprechender Software bildet zusammen eine Trusted Computing Plattform (TC-Plattform). Eine solche „vertrauenswürdige Plattform“ kann nicht mehr entgegen den Interessen des Herstellers genutzt werden, sofern dieser Beschränkungen festgelegt hat. Ein möglicher Vorteil für einen normalen Benutzer eines solchen Systems liegt im Schutz gegen softwareseitige Manipulation durch unbefugte Dritte.

Der Chip ist aktuell überwiegend passiv und kann weder den Bootvorgang noch den Betrieb direkt beeinflussen. Er enthält einen eindeutigen kryptografischen Schlüssel und kann damit zur Identifizierung des Rechners genutzt werden. Das ist jedoch nur möglich, wenn der Eigentümer das Auslesen dieser Information auch gestattet hat. Bei x86-basierten PCs konnte das TPM bisher im BIOS vollständig deaktiviert werden, so dass keine seiner Funktionen zur Verfügung steht. Es ist allerdings möglich – und durchaus wahrscheinlich – dass zum Ausführen von bestimmten Anwendungen in Zukunft eine TC-Plattform mit aktiviertem TPM vorausgesetzt wird.

2014 wurde der Standard TPM 2.0 veröffentlicht. TPM 2.0 ist nicht rückwärtskompatibel zu TPM 1.2 und wird ab Windows 8 bzw. Linux-Kernel 4.0 unterstützt. Das TPM wird derzeit bereits von nahezu allen namhaften PC- und Notebook-Herstellern in den Produktreihen für professionelle Anwendungen angeboten. Während bei Systemen die auf Intel oder AMD Architektur basieren TPM als separater Chip auf dem Mainboard verbaut ist, werden bei ARM-Prozessoren (in der Regel bei Android-Geräten zu finden) diese Funktionen emuliert.

Andere hardwareseitige Schutzeinrichtungen

Gelegentlich verfügen Rugged Computer auch über weitere Sicherheitsmechanismen, auf an dieser Stelle nur kurz und nicht abschließend eingegangen wird. Moderne Prozessoren aller Hersteller verfügen inzwischen über zahlreiche eingebaute Sicherheitsfunktionen wie beispielsweise Virtualisierungstechnologien.

BitLocker

Daten auf einem verloren gegangenen oder gestohlenen Computer sind anfällig für nicht autorisierte Zugriffe durch das Ausführen eines Softwareangriffstools oder die Übertragung der Festplatte des Computers auf einen anderen Computer. BitLocker verringert das Risiko durch nicht autorisierten Datenzugriff, indem der Datei- und Computerschutz verbessert wird. Windows-basierte Geräte, welche über eine Windows 10 Professional, Windows 10 IoT Enterprise oder Windows 10 Enterprise Lizenz verfügen, können die Windows BitLocker Festplattenverschlüsselung nutzen. Auf Computern ohne TPM-Version 1.2 oder höher können Sie BitLocker dennoch verwenden, um das Windows-Betriebssystemlaufwerk zu verschlüsseln. Allerdings muss der Benutzer für diese Implementierung einen USB-Systemstartschlüssel zum Starten des Computers oder Fortsetzen aus dem Ruhezustand einsetzen.

Kensington Lock

Ein Kensington-Schloss ist ein Schloss zur Diebstahlsicherung von mobilen Geräten wie Notebooks, Videoprojektoren und Flachbildschirmen, das ursprünglich von der Firma Kensington hergestellt wurde. Die Bezeichnung hat sich aber als stehender Begriff für Schlösser etabliert, die nach diesem Prinzip arbeiten. Geräte, die mit einem der besagten Schlösser gesichert werden können, weisen oft ein Symbol in Form eines Schlosses auf, in dem sich ein K befindet. Geräte, die mittels dieser Technik gesichert werden können, sind mit einer etwa 3 × 7 mm großen Öffnung am Gehäuse versehen, in die das Schloss in geöffnetem Zustand eingeführt wird. Das Schloss ist meist mit einem Drahtseil ausgestattet, das am Ende eine Öse aufweist. So kann das Drahtseil um Verankerungen geschlungen und somit an Gegenständen (z. B. einem Möbelstück) befestigt werden.

TCG Opal

Die Opal Storage Specification ist ein Satz von Spezifikationen für Merkmale von Datenspeichergeräten (wie z. B. Festplattenlaufwerke), die deren Sicherheit erhöhen. Sie definiert z. B. eine Möglichkeit, die gespeicherten Daten zu verschlüsseln, so dass eine unbefugte Person, die in den Besitz des Geräts gelangt, die Daten nicht sehen kann. Das heißt, es handelt sich um eine Spezifikation für selbstverschlüsselnde Laufwerke (Self-Encrypting Drives, SED).

Der Hauptvorteil von SED-Laufwerken besteht jedoch darin, dass die CPU von der Verschlüsselungs- oder Entschlüsselungsberechnung befreit wird, die ein Software-Verschlüsselungswerkzeug normalerweise benötigt und somit die Gesamtleistung des Computers erhöht wird. Ein weiterer Vorteil ist, dass die CPU oder das RAM keine möglichen Angriffsziele für Hacker mehr sind.

Intel vPro

Intel vPro ist eine Plattform des Herstellers Intel für PCs im Büroumfeld. Diese integrierte Plattform bietet eine Reihe von spannenden hardwarebasierten Funktionen. Diese reichen von Remote-Management-Funktionen über Wi-Fi 6 bis hin zu langer Akkulaufzeit. Aber die Plattform ist mehr als die Summe ihrer Teile. Sie wurde entwickelt, um geschäftliche Vorteile in vier wichtigen Bereichen der Datenverarbeitung zu bieten: Leistung, Sicherheit, Verwaltbarkeit und Stabilität. Unter dem Dach der Marke werden ein Prozessor auf Basis der Core-Mikroarchitektur, ein Chipsatz, ein Flash-Speicher sowie die integrierte Intel Active Management Technology (AMT) vertrieben. AMT bietet in ihrer aktuellen Fassung auf Geräten der vPro-Plattform folgende Funktionen: Auslesen von Statusinformationen, Ändern von Konfigurationen, Ein- und Ausschalten des PCs. Sie ermöglichen damit die Verwaltung, Inventarisierung, Diagnose und Reparatur von Computern auch bei abgeschalteten oder abgestürzten Systemen. Ein weiterer Bestandteil von vPro ist die Virtualisierungstechnik VT. Zusammen mit den AMT-Funktionen lassen sich so beispielsweise kompromittierte Systeme ferngesteuert vom Netz isolieren, um eine Ausbreitung der Infektion einzudämmen.

Fingerabdrucksensor

Manche Rugged Tablet Geräte verfügen über eingebaute Fingerabdrucksensoren, wie sie auch bei Smartphones üblich sind um Zugriff auf das Gerät zu gewähren. Oftmals ist der Fingerabdrucksensor bei Rugged Geräten jedoch speziell zur Erfassung von Fingerabdrücken (z.B. zur Identitätsfeststellung bei der Polizei) ausgestattet, welche zwar hochwertiger sind aber nicht zum Entsperren des Geräts gedacht sind.

Kartenleser

Ob zum Auslesen von Kartendaten zur Authentifizierung oder zur Abwicklung von Kartenzahlungen, das Einsatzgebiet von Smartcards ist groß. Einige robuste Geräte unterstützen die Anmeldung beim Gerät. Wie aber auch bei den Fingerabdrucksensoren muss der Kartenleser dies technisch unterstützen und (bei Windows) die Microsoft WHQL USB Smart Card Reader Anforderungen erfüllen

Softwareseitige Sicherheit

Neben der hardwareseitigen Sicherheit verfügen robuste Computer ebenfalls über ein umfangreiches Set an Sicherheit, welche in den Betriebssystemen integriert ist oder zusätzlich installiert werden kann. Dies gilt sowohl für Android, als auch für Windows 10 Betriebssysteme während beide nach unterschiedlichen Ansätze funktionieren. Dies würde an dieser Stelle zu weit führen, insbesondere auch da auf beiden Plattformen die Sicherheit stets verbessert und um Funktionen erweitert wird.

Zwei Funktionen werden folgend beschrieben:

Windows Hello

Windows Hello ist eine persönliche und sichere Möglichkeit, sofortigen Zugriff auf den Computer zu erhalten, indem Sie einen Fingerabdruck, eine Gesichtserkennung oder eine sichere PIN verwenden. Wie bereits im Kapitel Fingerabdrucksensor beschrieben funktionieren nicht alle Sensoren mit dieser Methode. Bei modernen Consumer- oder Business-Laptops ist Windows Hello bereits häufig anzutreffen, bei den Rugged Geräten eher selten, da die Module speziell für Windows Hello zertifiziert werden müssen.

Windows AutoPilot

AutoPilot ermöglicht die automatisierte Bereitstellung von Unternehmenssoftware und Lizenzen für den Nutzer und ermöglicht das schnelle und fehlerfreie Installieren der benötigten Software. Im Gegensatz zu Mobile Device Management Software wie z.B. SOTI kommt AutoPilot ab Werk und ermöglicht es, Mitarbeitern Geräte bereit zu stellen ohne dass sie durch eine IT-Abteilung vorbereitet wurden. So ist es möglich z.B. das Gerät direkt vom Hersteller zum Nutzer im Homeoffice zu schicken. Sobald sich der Nutzer das erste Mal mit seinen Unternehmenszugangsdaten einloggt, lädt und installiert der Computer das durch die IT vorgesehene Tool. Dies beschleunigt nicht nur die Bereitstellung der IT, sondern erhöht auch die Sicherheit, da keine manuelle Softwareinstallation mehr erfolgt.

Remote Destruction

Einige wenige Geräte haben ebenfalls einen externen „Kill-Switch“. Dies wird über MDM („Mobile Device Management“) Software-Tools gelöst. Sie löschen oder sperren das Gerät vollständig und machen deren Daten oder sogar das ganze Gerät unbrauchbar.

Konnektivität robuster Geräte

Neben der Sicherheit und den robusten Eigenschaften robuster Geräte ist die Konnektivität zur Außenwelt oftmals ein entscheidender Faktor. Wie auch bei anderen Komponenten ist bei Rugged Computern in der Regel nicht die aller neueste Technik anzutreffen, welche aber in der Regel ja im Industrieumfeld auch gar nicht benötigt wird.

GPS / GNSS Sensoren für die Vermessung

In Land- und Forstwirtschaftlichen Bereichen aber auch für Telematikanwendungen und Navigation wird GPS benötigt. Geräte, welche auf Android basieren sind in der Regel von Haus aus mit einer GPS-Antenne ausgestattet. Der GPS-Chip ist in den meisten aktuellen ARM-Chipsets von den führenden Herstellern Mediatek und Qualcomm gleich integriert. Bei Windows Geräten ist GPS meist nur als Option erhältlich, der führende Anbieter industrieller GPS-Module ist das Schweizer Unternehmen uBlox.

WWAN Mobilfunk – 3G / LTE / 4G / 5G

Folgend ein kurzer Exkurs in die Geschichte der Mobilfunkstandards, welcher in verschiedenen Generationen immer wieder massive technologische Sprünge gemacht hat.

Die ersten Mobiltelefone, die es jemals gab könnten mit „0G“ bezeichnet werden, sie „mobil“ zu nennen ist ein sehr gedehnter Begriff. Immerhin handelte es sich hier um massive schwere Geräte. Mit „1G“ konnten die ersten Privatleute mobile Telefonate führen und auch die Geräte wurden leichter mit nur noch rund einem Kilogramm. Von hier an kann man sagen, dass wir nun rund alle 10 Jahre eine neue Mobilfunkgeneration sehen. Mit 2G war es nun erstmals möglich Daten mit einer Geschwindigkeit von 40 Kilobyte pro Sekunde zu übermitteln, was die Datenübertragung nun rund 15-mal schneller machte als bisher. Ebenso war es nun erstmals möglich SMS und sogar Bilder mit dem Mobiltelefon zu verschicken (MMS). Mit diesem Standard kam Mobilfunk in der breiten Masse an, genau wie das legendäre Nokia 3310.

Long Term Evolution (kurz LTE) ist eine Bezeichnung für den Mobilfunkstandard der dritten Generation. 3G brachte erstmals auch schnelles Internet auf Mobiltelefone außerhalb des bisherigen WAP- „Internets“ und läutete etwa 50-mal schnellere Datenübertragung als 2G ein. Auf den Einsatz von Geräten, welche nur den veralteten 3G-Standard unterstützen sollte verzichtet werden, denn das 3G-Netz wird 2021 in Deutschland im Zuge des 5G-Ausbaus abgeschaltet. Einer der Hintergründe ist die Vorgabe der Bundesnetzagentur, dass 2020 eine Mobilfunkgeschwindigkeit von mindestens 50 Megabit pro Sekunde (Mbit/s) für 98 Prozent der bundesweiten Haushalte zu gewährleisten ist. Bis Ende 2022 sollen es sogar 100 Mbit/s sein. Selbst mit der besten 3G-Technologie (HSPA+) sind maximal 42 Mbit/s möglich. Im Schnitt sind es aber weniger als 10 Mbit/s.

Eine Erweiterung heißt LTE-Advanced bzw. 4G, sie ist abwärtskompatibel zu LTE im Projekt Next Generation Mobile Networks (NGMN). Aus Marketing-Gründen wird bereits LTE als 4G und LTE-Advanced als 4G+ beworben, was sich bei Android-Geräten oftmals auch in der Display-Anzeige widerspiegelt, auch wenn das technisch so nicht ganz korrekt ist. 4G ist gegenüber dem 3G Standard 50 bis 500 mal schneller und ermöglichte erstmals bisher undenkbare Dinge wie Full HD Videostreaming, Multiplayer Games mit hunderten Spielern und vieles mehr.

Seit 2019 gewinnt die fünfte Generation „5G“ an Verbreitung. 5G baut auf dem bestehenden Standard LTE auf. Die Funkzellen werden voraussichtlich bei 5G in Städten engmaschiger ausgebaut werden als bei den Vorgängertechniken. Die meisten 5G-Module werden deshalb auch mit den bisherigen 4G-Netz gut klarkommen. Im Vergleich zu LTE-Advanced gibt es bei der 5G-Technik folgende Eigenschaften:

- Datenraten bis zu 10 Gbit/s;

- Nutzung höherer Frequenzbereiche;

- erhöhte Frequenzkapazität und Datendurchsatz;

- Echtzeitübertragung, weltweit 100 Milliarden Mobilfunkgeräte gleichzeitig ansprechbar;

- Latenzzeiten von wenigen Millisekunden bis unter eine Millisekunde.

Erste Hersteller haben bereits reagiert und verbauen auf Anfrage 5G-Module in ihre robusten Geräte. Wirklich von Bedeutung wird dies jedoch erst bei einer vollen Ausbaustufe sein. Planen Sie eine Anschaffung in den nächsten Jahren können Sie also noch bedenkenlos auf die „alten“ Geräte mit 4G-Konnektivität zurückgreifen, sofern Sie nicht auf latenzfreie Kommunikation angewiesen sind.

Doch obwohl 5G noch nirgends so richtig zum Einsatz kommt wird bereits ein 6G-Standard entwickelt, der möglicherweise ab 2030 veröffentlicht wird. Dieser soll Latenzen, Effizienz und Geschwindigkeit nochmals massiv erhöhen. So sind Datenraten von bis zu 1.000 Gigabit pro Sekunde vorgesehen.

WLAN

Haben Sie gedacht, dass WLAN gleich drahtloses Internet ist? Wie beim Mobilfunk gibt es hier riesige Unterschiede in der Performance, Datengeschwindigkeit und Zuverlässigkeit. Leider verzichten die meisten Anbieter bei ihren mobilen robusten Geräten auf genauere Angaben, welche Technologien in den Geräten sind. Der führende Anbieter industrieller WLAN-Karten ist Intel. Intels WLAN-Karten sind zuverlässig, preisgünstig, mit vielen Systemen kompatibel und verfügen über leistungsstarke Funktionen. Zusammen mit Prozessoren mit Intel vPro werden zusätzliche Funktionalitäten bereitgestellt. Intel WLAN-Karten verfügen ebenfalls meist über integriertes Bluetooth und sind mit Windows und Linux kompatibel.

Android Nutzer schauen bei Intel in die Röhre, denn hier gibt es keinen offiziellen Support. Ganz abgesehen davon verfügen Android Computer in der Regel nicht über einen passenden Slot. Wie auch bei GPS und 4G ist bei vielen Android-Geräten der WLAN-Chip gleich im Hauptprozessor integriert. Hier ist üblicherweise mit einer etwas schwächeren Performance zu rechnen.

Grundsätzlich sind WLAN Module zu empfehlen, die mit zwei oder mehr Antennen arbeiten. Sie erkennen dies oftmals an Bezeichnungen wie „2×2“ (für zwei Antennen welche Senden und Empfangen können) oder „3×3“ oder Ähnlichem.

Übersicht über verschiedene WLAN-Standards

WLAN ist der Überbegriff für diese kabellose Technologie. Im Unterschied dazu bezeichnet Wi-Fi eine Art von WLAN, die für ein ausgegebenes Zertifikat nach dem IEEE-802.11-Standard steht. Schlussfolgernd ist jedes Wi-Fi ein WLAN, aber nicht jedes WLAN unbedingt Wi-Fi-zertifiziert. Meistens finden Sie bei Geräten Angaben wie „802.11 a/b/g/n“ um deren Funktionalität zu beschreiben. Da die zahlreichen Standards und deren Entwicklung alleine ganze Bücher füllen und diese auch nur am Rande mit dem Thema „Rugged“ zu tun haben, halten wir es an dieser Stelle kurz.

Bezeichnung der | IEEE | Erste Veröffentlichung | Frequenzband |

— | 802.11 | 1997 | 2,4 |

802.11b | 1999 | 2,4 | |

802.11a | 1999 | 5 | |

802.11g | 2003 | 2,4 | |

Wi-Fi 4 | 802.11n | 2009 | 2,4 und 5 |

— | 802.11ad | 2012 | 60 |

Wi-Fi 5 | 802.11ac | 2013 | 5 |

Wi-Fi 6 | 802.11ax | 2020 | 2,4 und 5 |

Wi-Fi 6E | 6 |